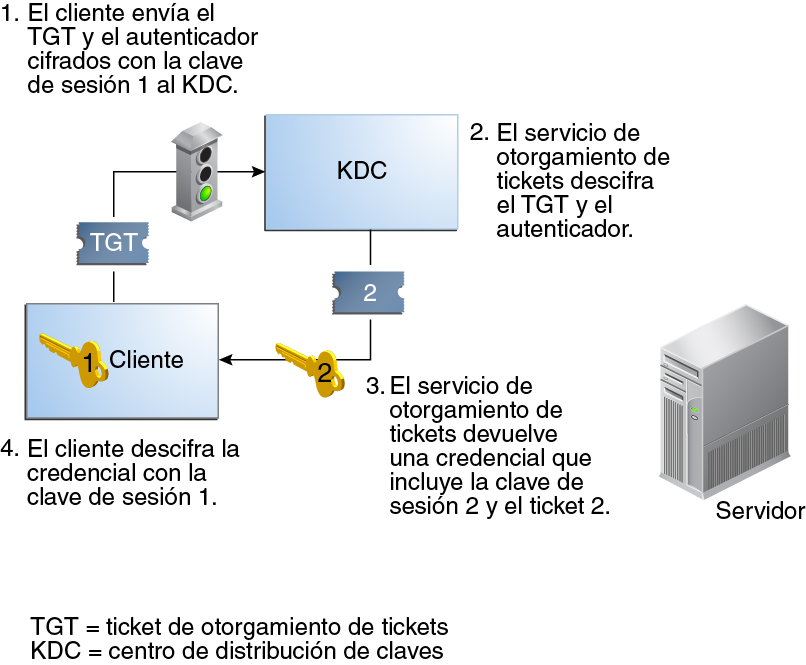

Obtención de acceso a un servicio Kerberos específico - Gestión de Kerberos y otros servicios de autenticación en Oracle® Solaris 11.2

Configuración de autenticación Kerberos para instancias de base de datos de PostgreSQL - Amazon Relational Database Service

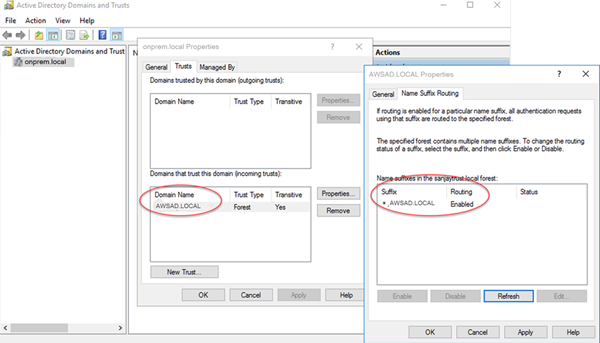

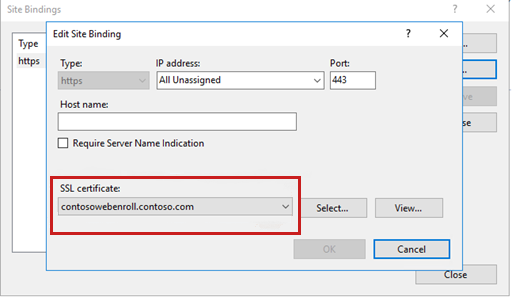

Configuración de la delegación restringida de Kerberos para páginas de proxy de inscripción web - Windows Server | Microsoft Learn

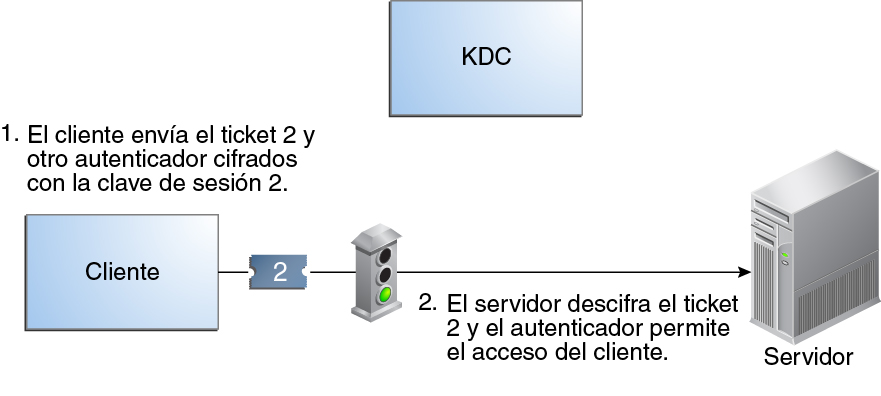

Obtención de una credencial para un servidor Kerberizado - Gestión de Kerberos y otros servicios de autenticación en Oracle® Solaris 11.2